Содержание:

Сегодня сложно представить жизнь без возможности беспроводного доступа в сеть. Беда в том, что, Wi-Fi передача данных изначально задумывалась открытой для подключений. Созданные позднее протоколы защиты, например, WPA-2, оказались уязвимыми, практически для всех желающих.

Для чего взламывают Wi-Fi?

Если дверь заперта на замок, то желающие войти без ключа обязательно найдутся. К чужому Wi-Fi пробуют подключаться «школота» и студенты, возомнившие себя хакерами или просто желающие «посерфить» в интернете бесплатно.

Ревнивые мужья (реже — жены), желающие увидеть переписку и соцсети пассии.

Намного более опасны преследователи, люди не совсем здоровые, которые стремятся узнать все о совершенно чужом человеке, находят его в реальной жизни и всячески ее осложняют.

Наибольшую часть взломщиков сетей составляют разного рода мошенники и преступники. Их вожделенная цель — номера банковских карт, пароли и другая информация. Все это можно перехватить, взломав чужой Wi-Fi и подключившись к нему. Более того, информация не только перехватывается, но и, при желании, подменяется на другую, нужную мошенникам!

Предупрежден — значит вооружен!

Зная способы подключения злоумышленников к роутеру, ПК и гаджетам, можно разработать стратегию защиты и избежать грубых ошибок неопытного пользователя.

KRACK — комплекс уязвимостей

Key Reinstallation Attacks — общее название «дырок», связанных с протоколом WPA2. Они не привязаны к какому-либо устройству или операционной с

системе, и представляют одинаковую опасность для всех.

Суть KRACK состоит в следующем: при подключении, в момент обмена 4-мя пакетами, устанавливающими ключ шифрования (их еще называют «рукопожатиями»), злоумышленник, используя уязвимость, перехватывает пакеты и заставляет устройство установить уже ранее использовавшийся ключ, а не новый, как того требует безопасность. Далее — дело техники, расшифровать уже перехваченный шифр сможет даже школьник.

Наиболее распространенные уязвимости и способы взлома

Незащищенные точки доступа

Огромное число пользователей попросту не ставит пароль на свой Wi-Fi, оставляя соединение открытым для всех.

И эти люди вовсе не альтруисты, чаще всего — это пожилые люди, которых провайдер не удосужился надлежащим образом проконсультировать.

Бесполезные пароли

Но и к иным запароленным точкам доступа подобрать пароль легче легкого.

Те, кто «не заморачивается» придумыванием сложного пароля нередко используют одни и те же варианты: 12345678, 98745612, QWERTY, qwertyuiop. В ход идут имена детей и супругов, клички домашних питомцев, даты рождения и прочее.

Пароли посложнее

Пользователь, удосужившийся придумать пароль посложнее, несколько осложнил жизнь потенциального взломщика. Да, настоящий хакер взломает нужный wi-fi тем или иным образом, но от нахального воришки это вполне действенная защита.

Для подбора паролей используются специальные программы типа Aircrack и HashCat.

Они находят нужный пароль путем перебора уже использованных паролей из заранее установленных баз, а также путем подбора нужных символов.

Процесс подбора долгий и не всегда эффективный.

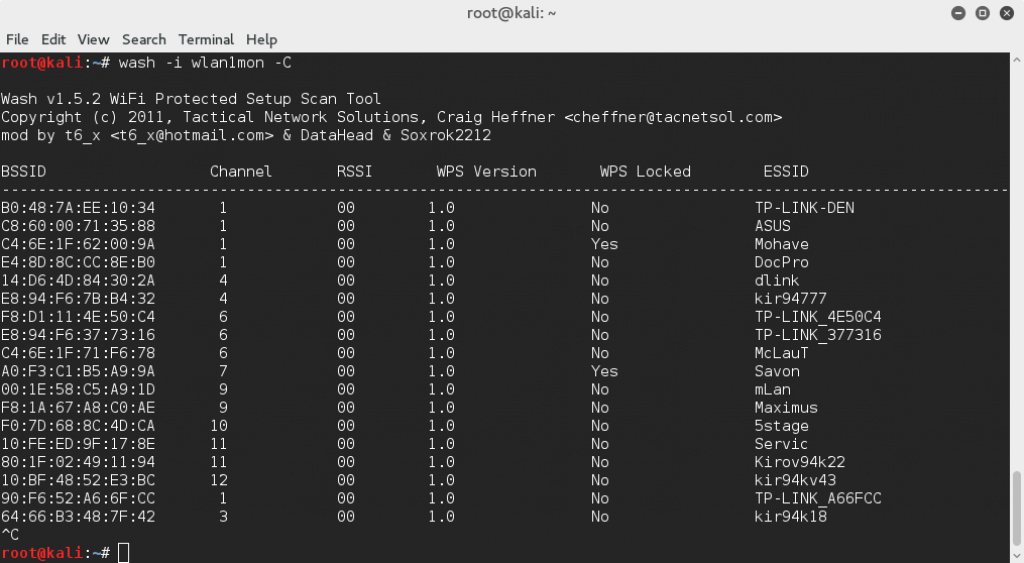

Подбор Pin

Некоторые роутеры (устройства, при помощи которых и осуществляется вход в сеть интернет) имеют возможность упрощенного, без ввода пароля, подключения — WPS.

В этом случае вводится только PIN устройства, состоящий только из восьми цифр, а иногда — прописанный еще на заводе-изготовителе.

Рыболовы

Еще один метод взлома сетей Wi-Fi — «фишинг». Имеет массу разновидностей. К примеру:

- создается «липовая» точка доступа Wi-Fi, с тем же названием, что и взламываемая;

- рано или поздно пользователь перепутает и подключится к «пустышке». Особенно, если ему в этом помочь и отключить все сети в радиусе доступа. Да, это возможно (!), чуть ниже — с помощью каких программ делается фишинг;

- жертве подсовывается то или иное предложение: обновления ПО, внезапной авторизации по причине хакерских атак и т. д. Требуется ввести пароль, который оказывается у взломщика.

Чаще всего подобное проделывается с помощью Kali Linux, установленной на флешку или виртуальный ПК.

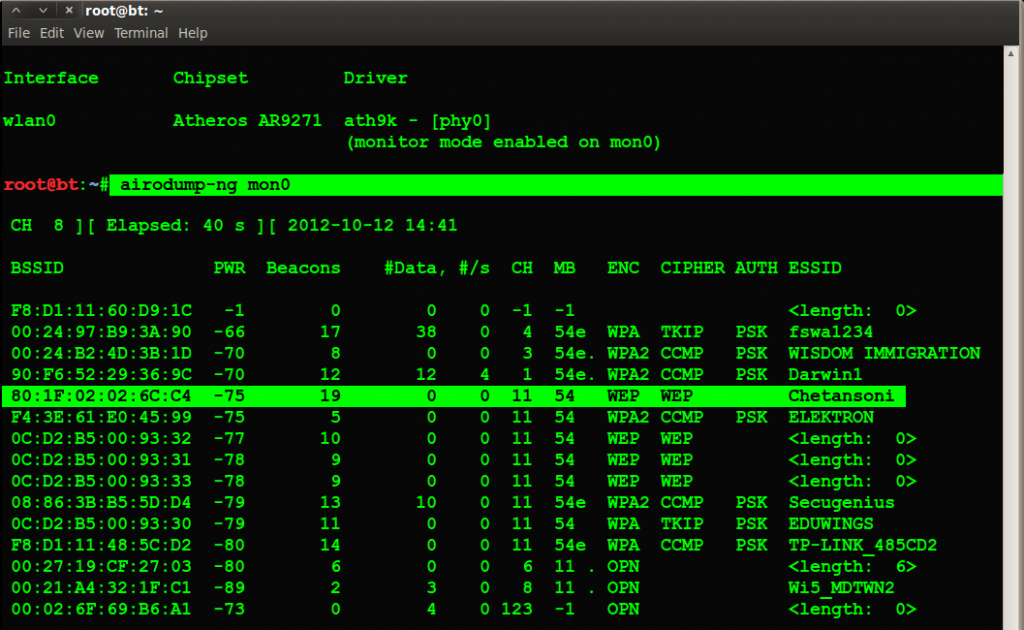

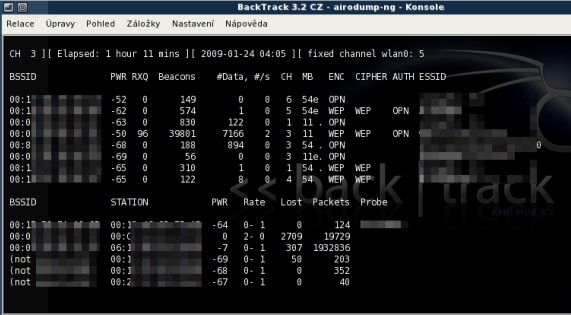

Замена MAC – адреса

Mac-адрес — уникальный номер оборудования, в том числе и сетевого. Некоторые роутеры (чаще всего — используемые в организациях), используют вместо пароля при подключении фильтрацию по Mac-адресу: подключаются только те устройства, адрес которых прописан администратором сети. Для взлома таких точек доступа существуют программы (Macchanger, Airodump-ng), позволяющие менять mac.

Ответственность

Мануал по той же Kali Linux найти несложно и при некоторой настойчивости удасться взломать почти любую сеть Wi-Fi. НО!

В Уголовном Кодексе РФ есть ряд статей, под действие которых попадает взлом точек доступа Wi-Fi. Не говоря уже о морально-этической стороне вопроса: все же слежка за близкими и знакомыми — не самый красивый метод узнать правду.

Защита от взлома

Обычный пользователь вполне в силах защититься от несанкционированного доступа к своей информации. Для этого нужно соблюдать несколько основных правил:

- придумывать длинные и сложные пароли. Да, это работает!

- регулярно устанавливать обновления прошивки роутера, браузеров и ОС. Разработчики ПО стараются немедленно реагировать на выявленные уязвимости.

- не стоит использовать WPS — упрощенное подключение к сети. По причинам, рассмотренным выше.

- фильтрация MAC-адресов — действенный метод защиты, хотя и не 100%. Все-же подобрать mac — дело хлопотное.

Технологии взлома сетей Wi-Fi традиционно несколько опережают разработку защитных средств. Однако разумное поведение и повышение компьютерной грамотности — достаточно надежная защита пользователя.

Подобрать мак?) Можно просто кикнуть текущего пользователя и присвоить мак.

статья для ознакомления, остальное пофиксили давно, да и 99% сайтов давно юзают https..”читать переписку”))).

Пока не могу поддержать такие идеи! Лучше подумай о том, как научиться безопасно пользоваться сетями Wi-Fi. Это будет и полезнее, и интереснее!